看這篇前,最好把這一篇看一下,重複的就不說了:

我在 IDC 機房有台 FortiGate 的防火牆,已經有現成的 IPSec 的 Server 端,我需要從 Client 端的 RouterOS 建立規則進行連線。

測試的版本是 winbox 是 v3.37 版,RouterOS 是 v7.7 版。

我直接把前篇文章的 p002 進行還原,省得重新設定,所以最好把前一篇看過。

1. 建立 Profile

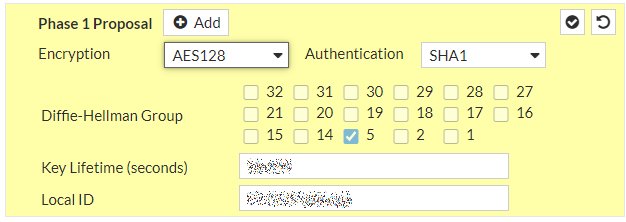

在 FortiGate 的設定是:

所以在 RouterOS 設定這樣:

其中,Diffie-Hellman Group 5 的意思,稍微 Google 就能查到,這邊只貼出 5 ,其他的自己上網找:

Group 5 to use a modular exponentiation group with a 1536-bit modulus.

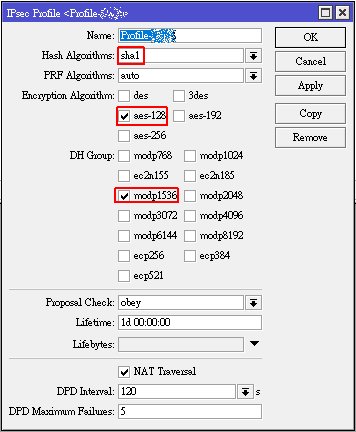

所以在 RouterOS 選擇 modp1536 即可。

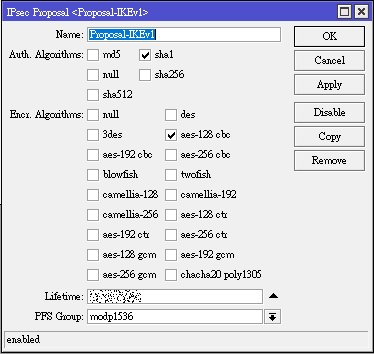

2. 建立 Proposal

在 FortiGate 的設定是:

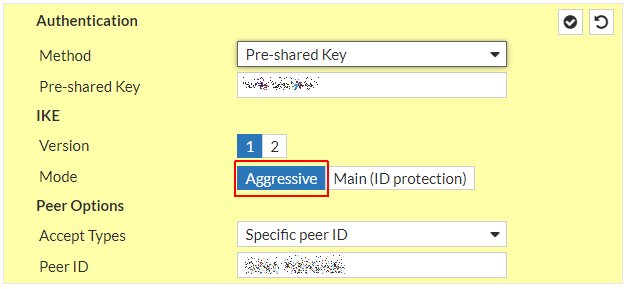

在 RouterOS 建立一個新的 Proposal ,因為我上面用 IKEv1 ,所以取名成這樣,相關參數參考上方圖「FortiGate Phase 1 Proposal」、「FortiGate Authentication」

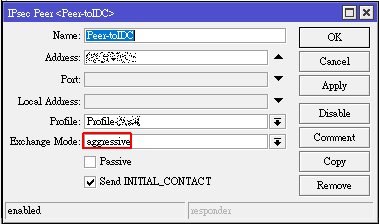

3. 建立 Peer

在 RouterOS 建立一個新的 Peer ,Address 輸入 IDC 機房 IPSec 伺服器的 IP,相關參數參考上方圖「FortiGate Authentication」

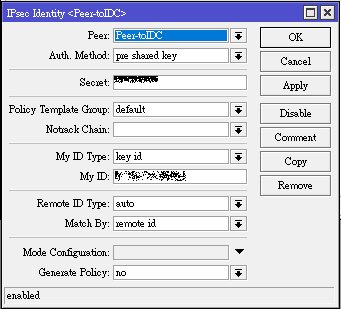

4. 建立 Identity

在 RouterOS 建立一個新的 Identity ,Secret 輸入上方圖「FortiGate Authentication」中的 Pre-shared Key,My ID 輸入上方圖「FortiGate Authentication」中的 Peer ID

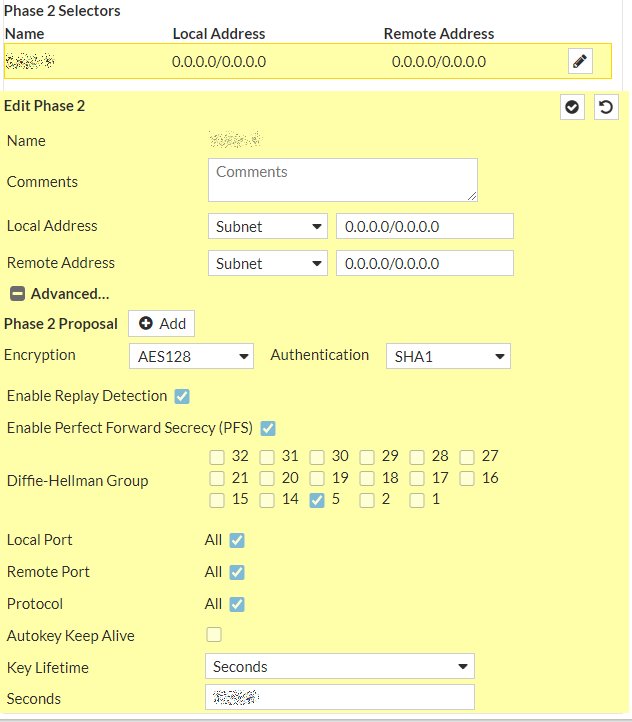

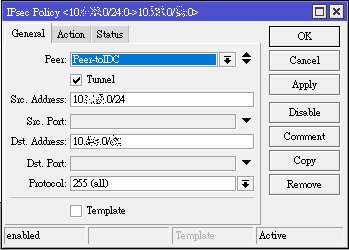

5. 建立 Policy

在 RouterOS 建立一個新的 Policy ,Src. Address 輸入 Client 端網段,Dst. Address 輸入 Server 端網段

到此就完成相關設定。

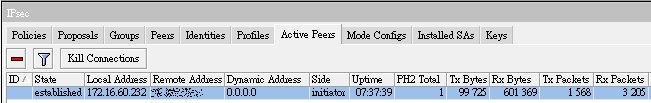

檢視 Active Peers

如果沒有封包流動,只會看到 Uptime 開始計時,這時有可能還有防火牆或路由問題,所以可以用 ping 來扔封包測試。

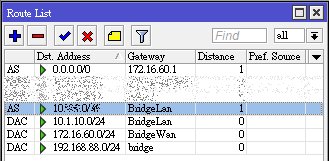

如果 Client 端無法正確扔資料到 Server 端,可以在路由表加上設定,如反白的那行,我把遠端的封包指到區域網路內:

最後做雙向測試,從 Client TraceRoute 到 Server ,並連接 Server 的服務,反過來從 Server TraceRoute 到 Client ,並連接 Client 的服務,搞定收工。

引用通告: [RouterOS] 偵測 IPSec 無法連接 | 鄭子璉

引用通告: [4G] 建立與 FortiGate 的 IPSec 連線 | 鄭子璉