先前文章

[RouterOS] 建立與 FortiGate 的 IPSec 連線

是使用 RouterOS 的硬體來處理。

公司一直有使用國內廠商永洋科技的工業級 4G Router,剛好這台有 IPSec 功能,就用來測測看,測試的主機是太陽能案場建築物改建拆回,待改建完成後裝回去的設備,目前該型號已經過舊停產,要買只有新型號,就不把這台型號放上來,因為已經買不到了,永洋的設備網頁畫面幾乎一樣,應該其他型號這部分功能雷同。

這台預設會擋 ICMP 封包,設定前不知道,測試不過才知道,所以設定上要放行,但即使放行,ICMP 封包不會轉到 LAN ,所以只能對 Router 做測試。

這台支援雙 WAN ,WAN1 我讓他走光纖上網,WAN2 可以兩張 SIM 卡互相備援,一邊不通可以用另一邊,這台預設 WAN1 優先。

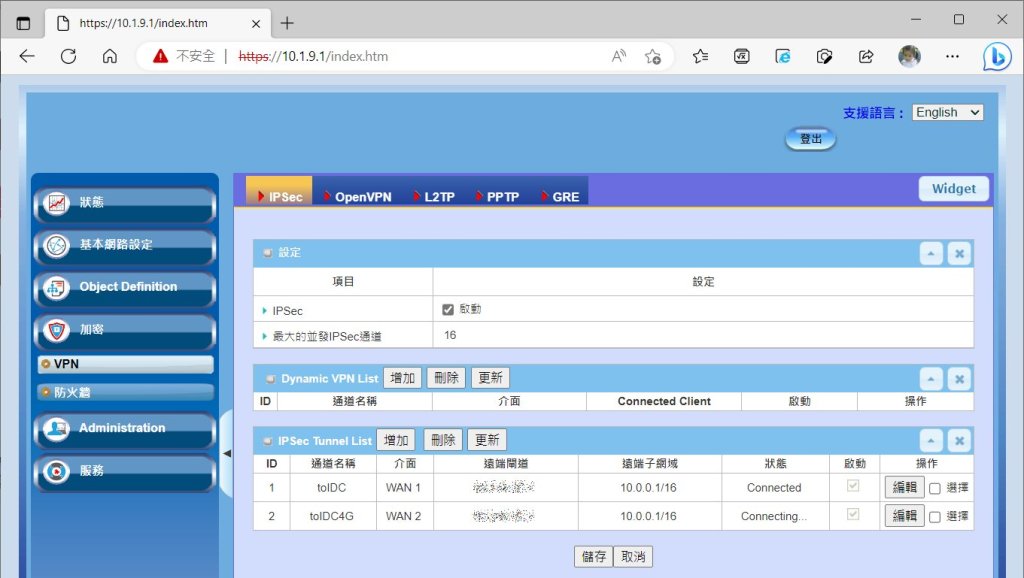

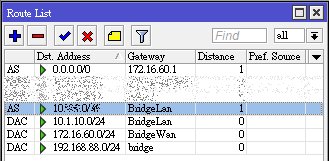

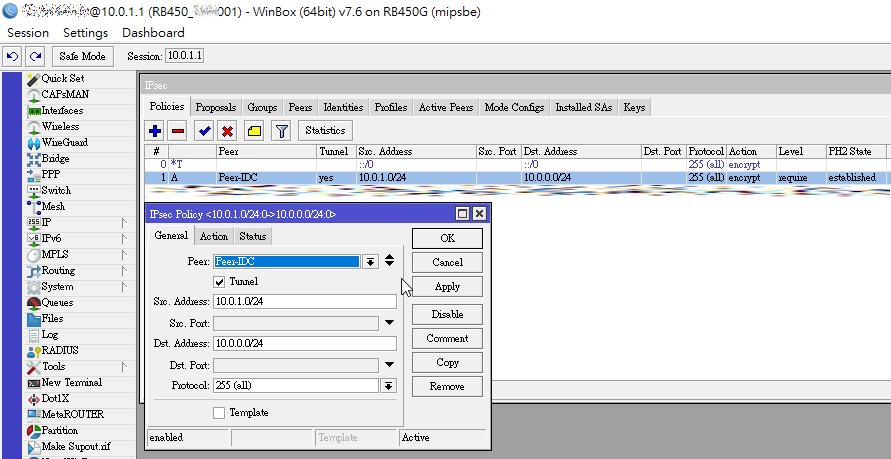

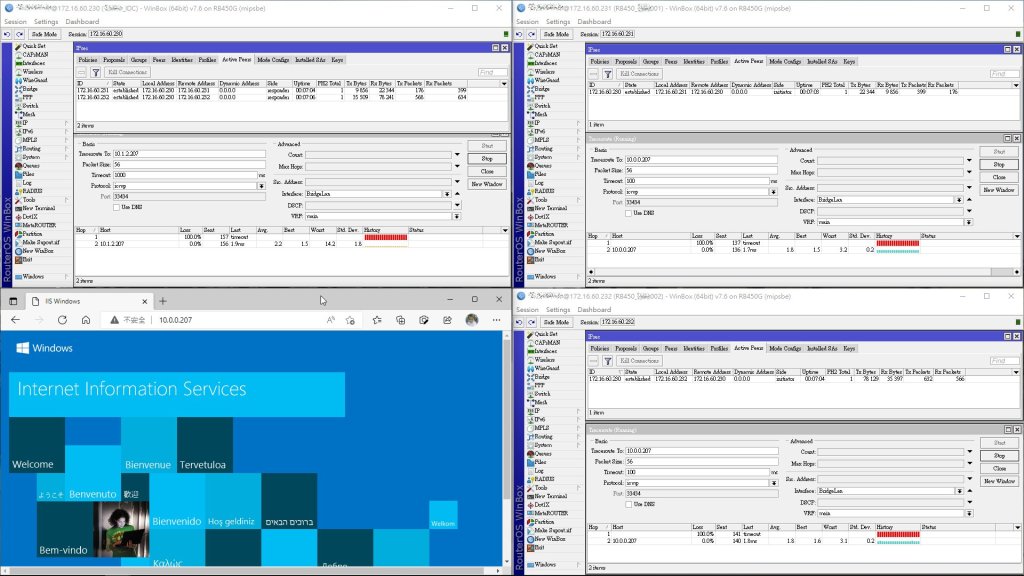

所以在建立 IPSec 連線時,須分別對 WAN1 跟 WAN 2 建立通道,分別取名為 toIDC 跟 toIDC4G ,連線時,因為有優先權問題,所以當 WAN1 通的時候,只有 WAN1 會建立連線,WAN2 會處於連接中的持續偵測。

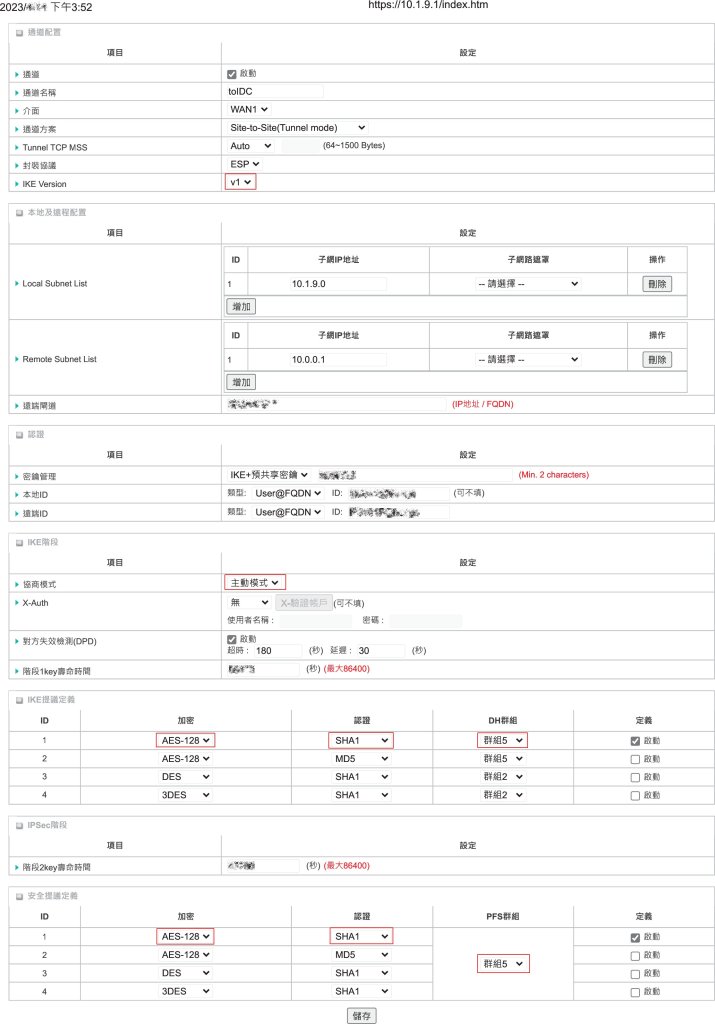

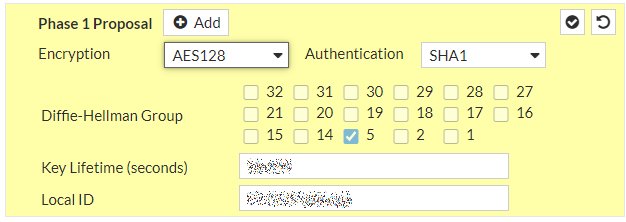

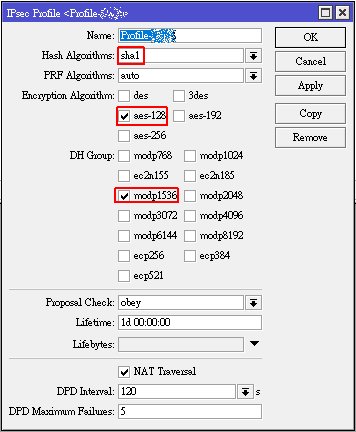

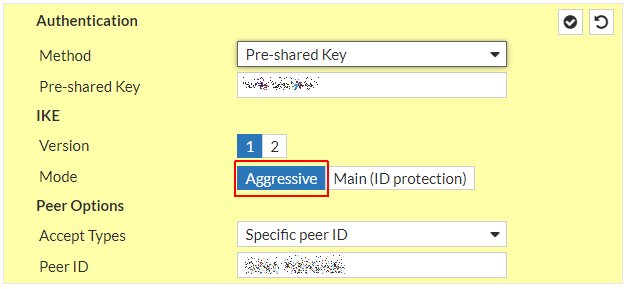

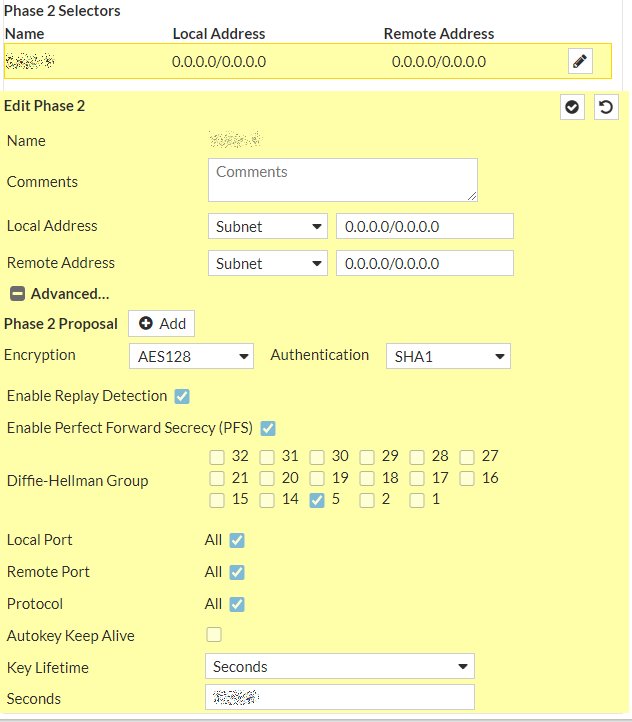

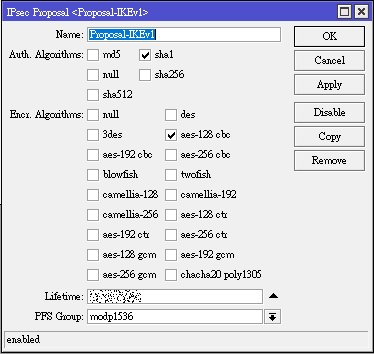

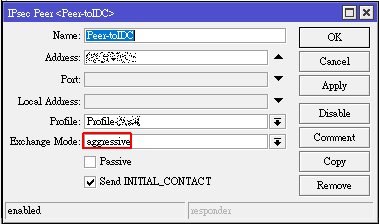

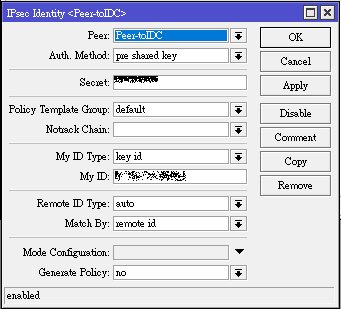

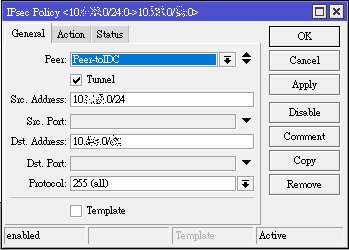

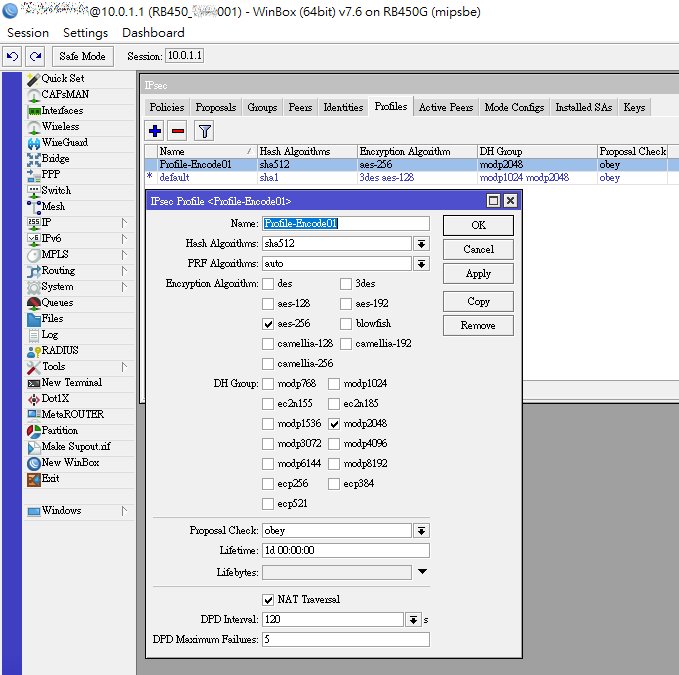

WAN1 跟 WAN2 設定一樣,所以只列一個,FortiGate 的 IPSec 參數請參考前篇這邊只列設備參數,因為設備網頁設計為彈跳式視窗,使用 Div 標籤來做一個小畫面,不利於截圖,所以我是利用瀏覽器列印選擇範圍印出來,跟 FortiGate 呼應的變數用紅框圈起來。

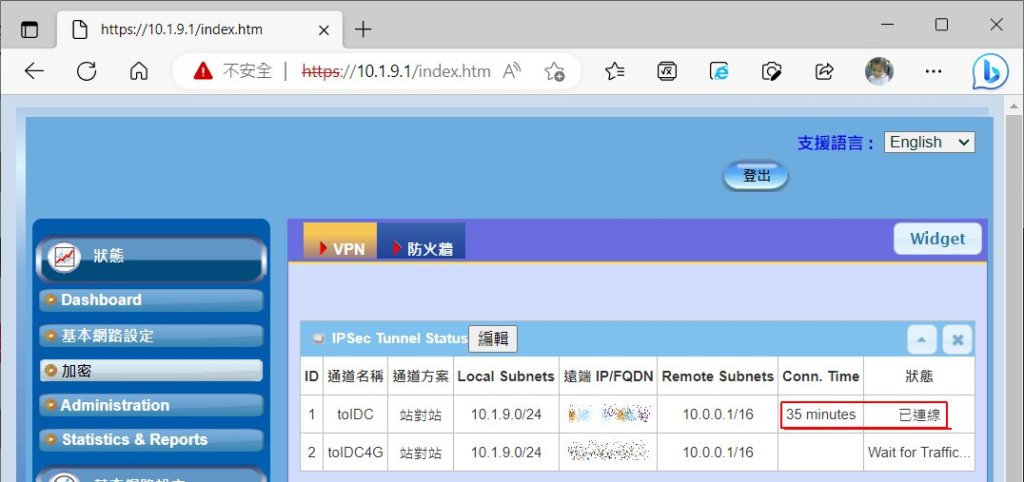

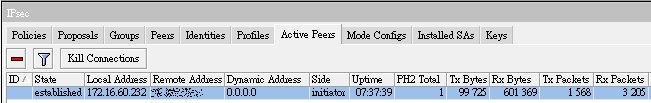

連線成功就可以從狀態看到連線的情況,還滿好設定的,一次就上手。

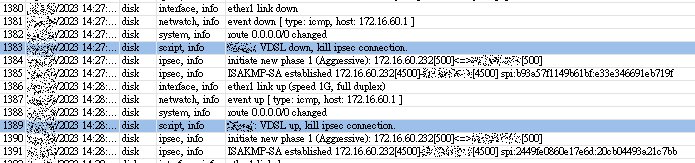

透過系統 log 可以看到我插拔 WAN1 網路線時,WAN2 會自動建立 IPSec 連線。

[日期馬賽克] 16:01:32 syslog: 04[IKE] sending DPD request

[日期馬賽克] 16:01:32 syslog: 04[ENC] generating INFORMATIONAL_V1 request 388906204 [ HASH N(DPD) ]

[日期馬賽克] 16:01:32 syslog: 04[NET] sending packet: from 172.16.60.239[4500] to [遠端IP馬賽克][4500] (92 bytes)

[日期馬賽克] 16:01:32 syslog: 15[NET] received packet: from [遠端IP馬賽克][4500] to 172.16.60.239[4500] (92 bytes)

[日期馬賽克] 16:01:32 syslog: 15[ENC] parsed INFORMATIONAL_V1 request 2283433188 [ HASH N(DPD_ACK) ]

[日期馬賽克] 16:01:32 syslog: 03[IKE] sending retransmit 3 of request message ID 0, seq 1

[日期馬賽克] 16:01:32 syslog: 03[NET] sending packet: from 100.120.69.136[500] to [遠端IP馬賽克][500] (409 bytes)

[日期馬賽克] 16:01:51 syslog: 15[IKE] sending keep alive to [遠端IP馬賽克][4500]

[日期馬賽克] 16:01:55 syslog: 05[IKE] sending retransmit 4 of request message ID 0, seq 1

[日期馬賽克] 16:01:55 syslog: 05[NET] sending packet: from 100.120.69.136[500] to [遠端IP馬賽克][500] (409 bytes)

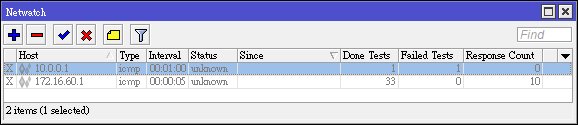

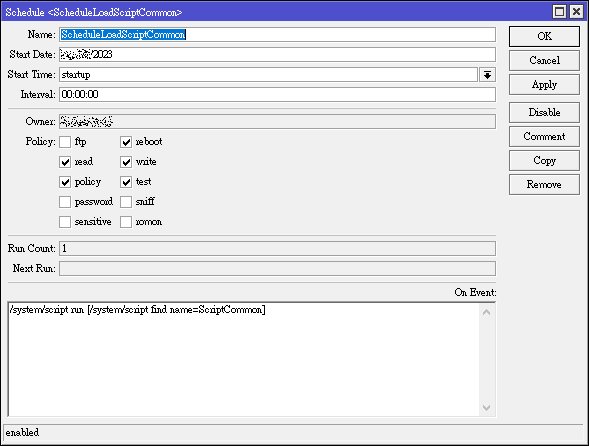

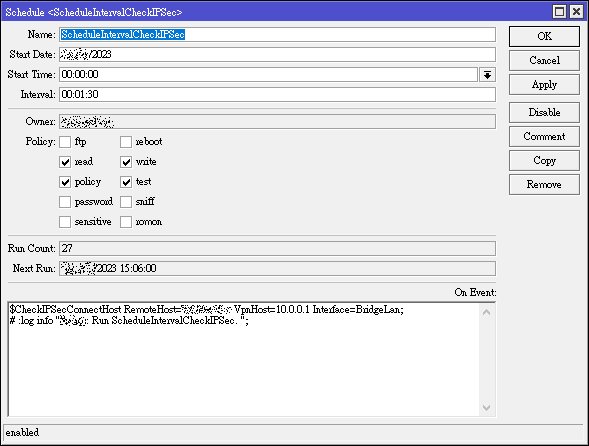

我約每分鐘快速插拔 WAN1 網路線中,大部分情況都可以完成自動切換,但有發生超過 5 分鐘卡在 4G 建立 IPSec 連線沒有中斷,導致 WAN1 無法建立連線,造成雖然可以上到網際網路,但無法連接到 IPSec VPN 網段內。設備能手動中斷 IPSec 連線,讓設備自動重新建立連線,但找不到有 watch dog 或排程可以處理這塊。

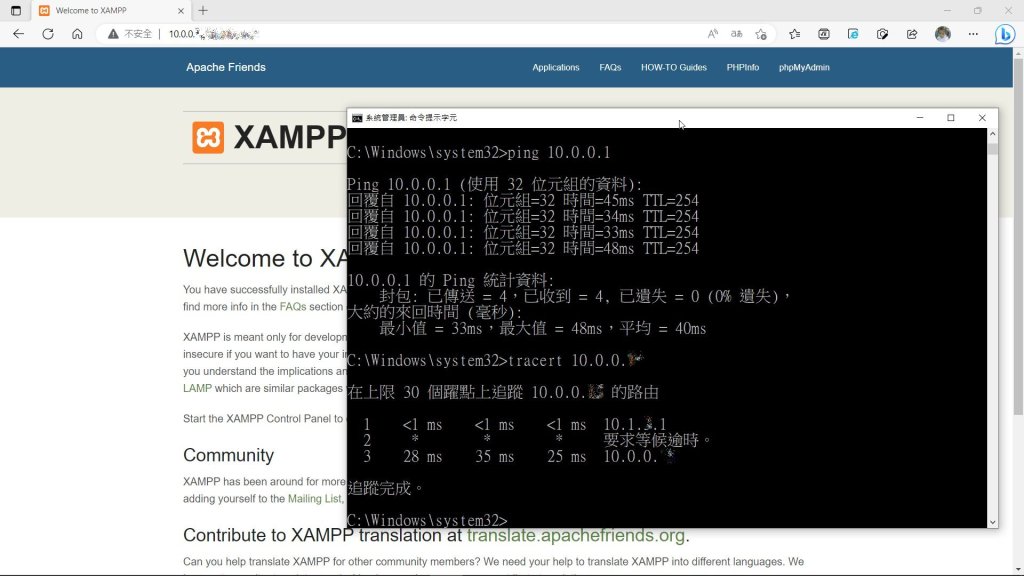

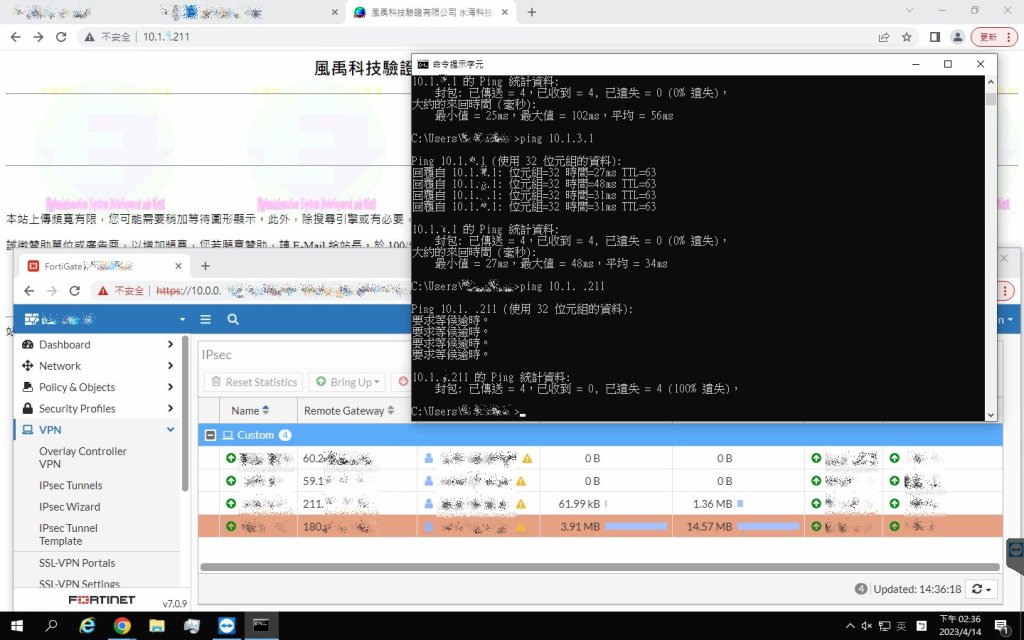

Client 端對 Server 端通聯正常,ICMP 封包跟 http 封包都正常。

Server 端對 Client 端通聯中,ICMP 封包到 Router 正常,到 Client 裝置會被擋,可能是裝置預設會擋 ICMP 封包 (這邊有確認過 Windows Client 會回應 ICMP 封包),http 封包都正常,連接的網頁是我在 NB 備份的個人網頁。

這台設備大體上可用,因為實況上不會碰到 WAN1 經常性斷線、恢復連線,所以不太有機會碰上卡住的情形,由於這台已經停產,官方網站也沒有韌體更新,所以不確定是不是可被修復的 bug 。