接續前篇:[RouterOS] 重設 Mac Address

前面先完成硬體初始化設定,再來做後面的 IPsec 通道建立測試。當然,IPSec 有很多重複的部分,可以把兩篇一起看,這篇第一台初始設定完成後,直接再還原兩台,調整 Mac Address 跟相關參數即可。

測試前有先上網找資料,有人提到 RouterOS v7 跟舊版不相容,比對了一下,是有些參數在 v7 跟 v6 以前不相通,所以如果使用的是舊版 RouterOS ,建議升級到 v7 以後,或是去找其他篇。

測試前,我先把相關軟硬體都更新到最新。winbox 是 v3.37 版,RouterOS 是 v7.6 版。

| 設備命名 | WAN | LAN | 建立通道 |

| IDC (伺服器區) | 172.16.60.230/24 | 10.0.0.1/24 | 對 p00? |

| p001 (設備區1) | 172.16.60.231/24 | 10.0.1.1/24 | 對 IDC |

| p002 (設備區2) | 172.16.60.232/24 | 10.0.2.1/24 | 對 IDC |

各網段的 Gateway 都是尾碼為 1 的 IP ,就不再贅述。

WAN 的部分實際上應該是現場的 Public IP ,因為在測試環境測,所以用虛擬網段來取代。所以 WAN / LAN 實務上不需要都是 Class C ,視需求而定。

有些介面設定其實沒有順序性,但有些介面有,我的說明只是說明順序而已,不一定需要完全依照這個順序,下面說明假定從空機開始。

這邊截圖是用 p001 為準的,因為之後有多個 p??? 可以直接複製還原。

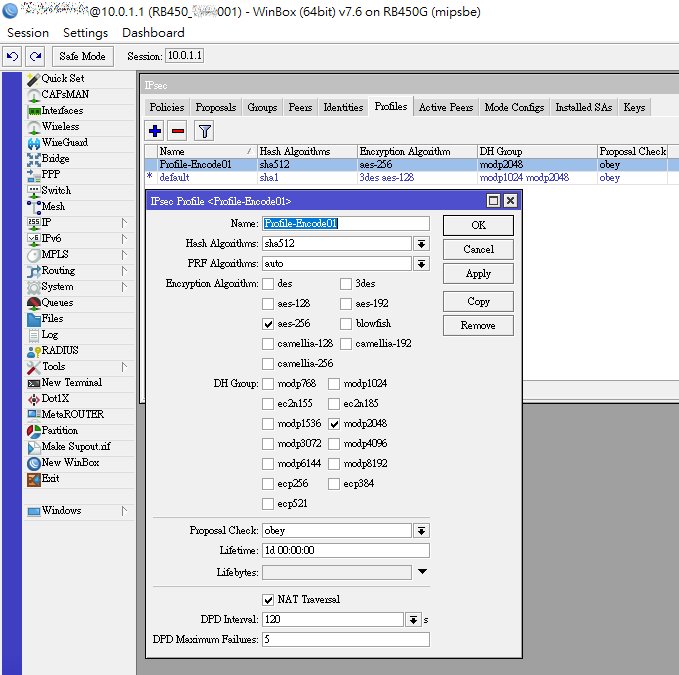

1. 建立 Profile

預設已經有 [default] 這個 Profile ,可以直接用,一般建議是自己建立自己通道要用的加密設定,如果沒有要考慮與其他人相容,通道的加密設定通常支援選項越少越好,自動交握的時間才會短,可以提高性能,Profile 可以重複使用,所以看個人,命名我習慣是項目開頭,以便識別這個是哪個項目,我沒用加密01 (Encryption) 來命名,是因為單字太長,我直接用編碼01 (Encode01) 來命名,所以從這角度來看,命名是看自己爽度。

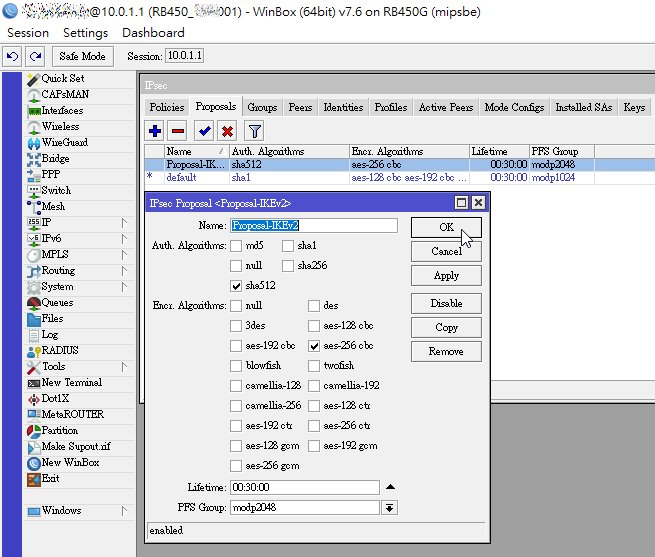

2. 建立 Proposal

同上,預設已經有 [default] 這個 Proposal ,可以直接用,我自己建一個,因為我後面要選用 IKEv2 ,所以命名為 IKEv2 。

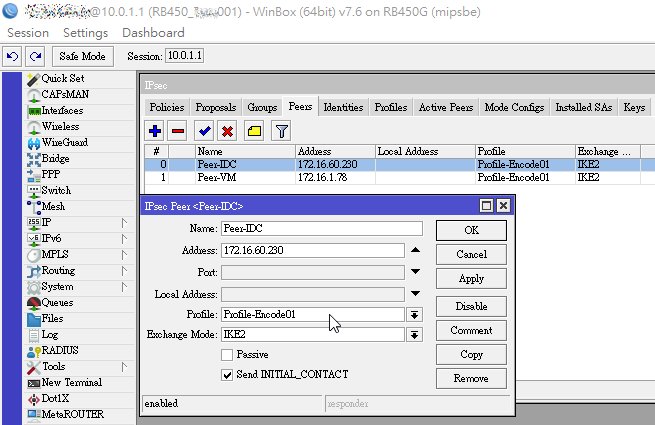

3. 建立 Peer

Peer 是一個通道要一個,看到裡面要設定 IP 就知道了,也就是這裡我選了 IKE2 ,所以我前面命名為 IKE2 。

所以在 IDC 就要建立兩個 Peer 對應到 p001 跟 p002 ,所以後續如果增加 p003、p004、…,只要到 IDC 那台去新增 Peer。

圖上的 Peer-VM 是我測試到 VM 的,跟這篇沒關係,可以不用管它。

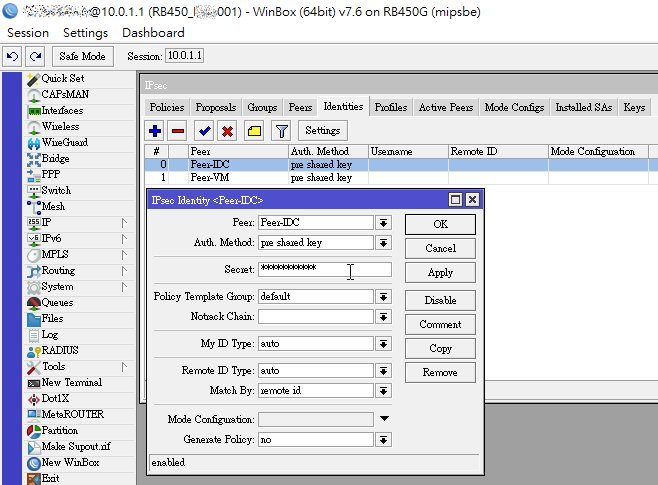

4. 建立 Identity

建立身分識別時需選擇 Peer ,所以依照需求選即可, 我用預先提供共用金鑰方式,密碼可自訂,但必須兩邊一致。

一樣,無須管圖上的 Peer-VM 。

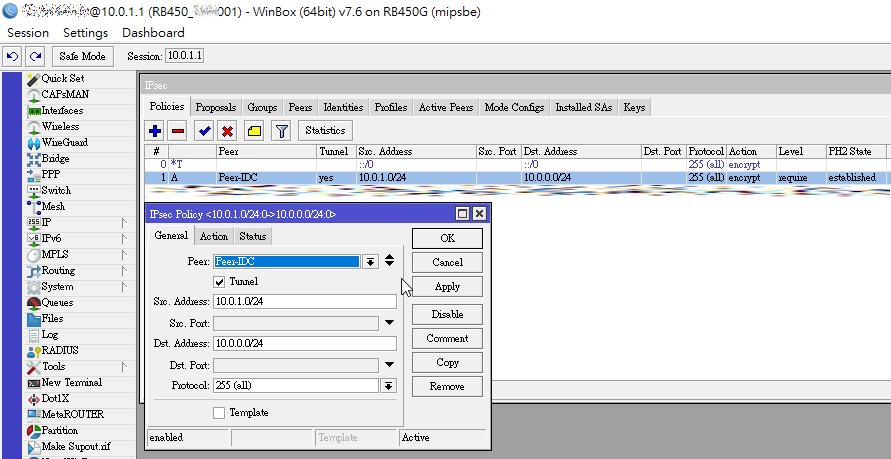

5. 建立 Policy

建立 Policy 時,需選擇 Peer ,另外記得通道 (Tunnel) 要打勾,[Src. Address] 輸入本地端網段,[Dst. Address] 輸入遠端網段,RouterOS v6 以前在這邊需要輸入 SA (Gateway) ,在 v7 會自動偵測,建立連線後可在 Status 看到兩邊的 SA 。

馬賽克掉的部分就是跟這篇沒關的 Peer-VM 。

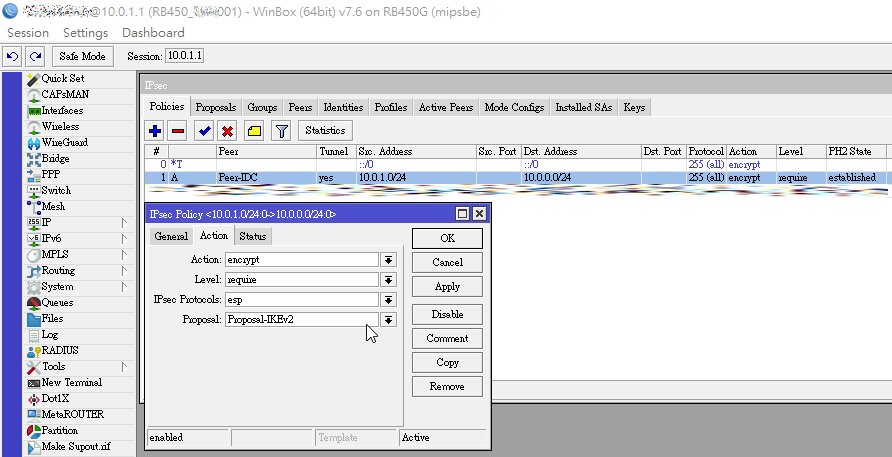

在 Policy Action 頁籤中,記得選上面建立的 Proposal ,選完後按下 Ok 。

到此就完成相關設定。

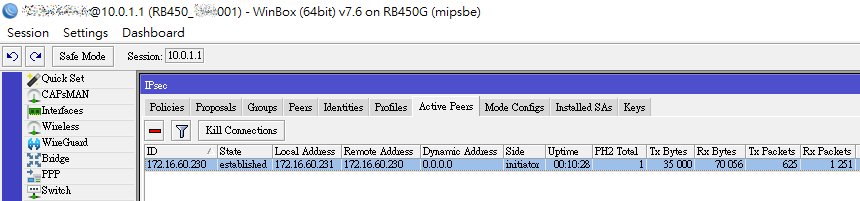

檢視 Active Peers

當 IDC 跟 p001 分別設定好後,只要網路通的話,就會自動建立連線,可以從 [Policies]、[Active Peers]、[Installed SAs] 看到,一般來說網管會看 Active Peers ,Uptime 就是建立連線後過多久,斷線會歸 0 重計,後面自然就是封包數量及位元組量。

要看 SA 的話,除了 Policies 單一 Policy 的 Status 可以看外,也可以從 Installed SAs 看到所有的 SA 。

如果要備份還原的話,我會偏向先設定 p001 ,再修改成 IDC ,後面就用 p001 備份還原。但實務上通常會先設定 IDC ,因為網管總是先處理好伺服器群,才會往下做,所以等到 p001 改好後,再備份還原 p001 給 p002 或其他。

如果沒有自動建立連線,請先檢查兩側分別到兩側的 WAN IP 是否可以通連,確認後再檢查參數,也可以檢查 log ,先前我有加密選錯,試圖建立連線失敗,會顯示在 log 上。

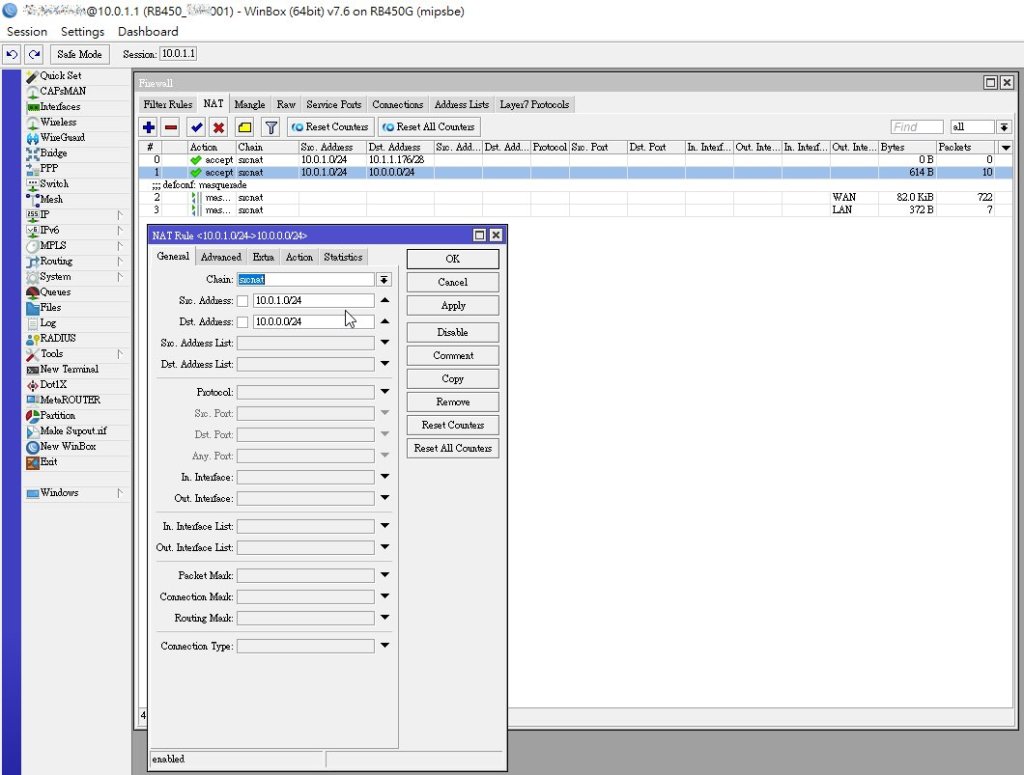

解決 Edge to Edge 防火牆設定

如果 Active Peers 已經可以正確建立,有 Uptime ,但兩邊無法互通,建議先送 ping 封包,然後到 ip / Firewall / Connections 去檢查是不是有對應 IP 一直送封包進來,若有,通常是防火牆問題。

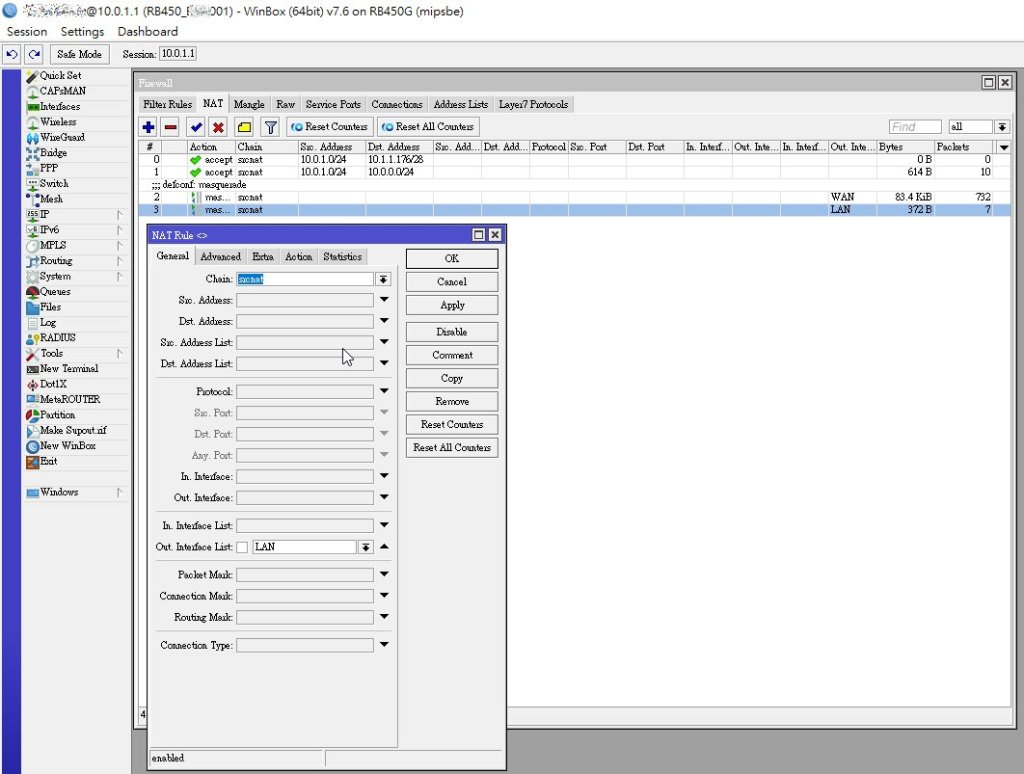

一般建議是向下圖一樣建立 NAT 規則。

[Src. Address] 為本地端網段,[Dst. Address] 為遠端網段。

我自己試的結果是不通,有可能是因為我的上行 WAN 不是指定給網孔而是 Bridge ,所以我用下面的 NAT 可以過。

而我有下圖的 NAT 後,把上圖的 NAT 刪除,也不影響 Edge to Edge 。

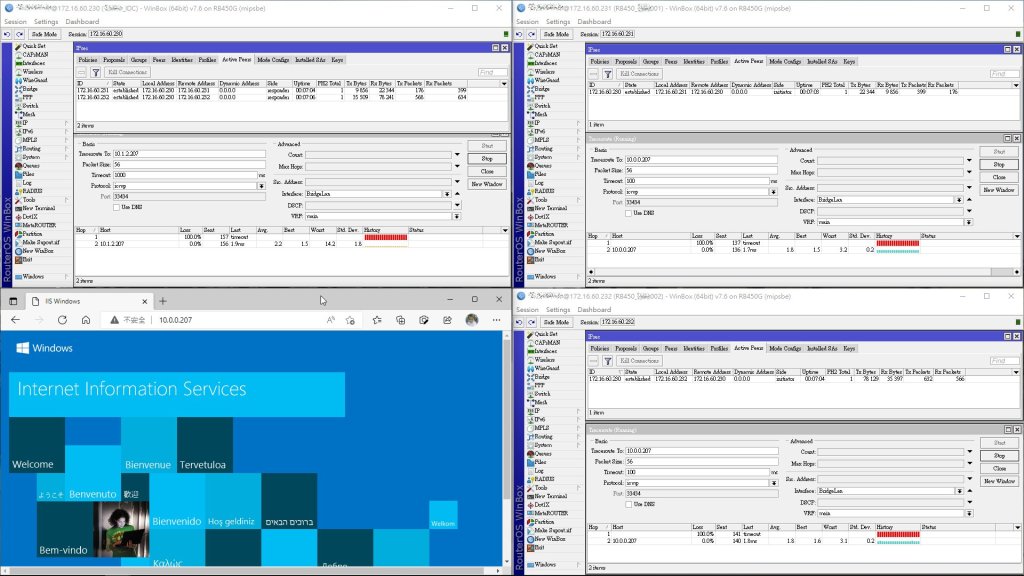

一主二從測通

在總測通擷圖前,同事跟我說我把 LAN 網段搞錯了,其實應該是下面這樣,參考紅字為修改部分,所以擷圖前我把 LAN 改成最新的後,測通才擷圖。所以也應證先前前面說的,LAN 可以 Class B 跟 Class C 互混。

| 設備命名 | WAN | LAN | 建立通道 |

| IDC (伺服器區) | 172.16.60.230/24 | 10.0.0.1/16 | 對 p00? |

| p001 (設備區1) | 172.16.60.231/24 | 10.1.1.1/24 | 對 IDC |

| p002 (設備區2) | 172.16.60.232/24 | 10.1.2.1/24 | 對 IDC |

Edge 部分分別在各區網 IP 尾碼 207 放上 Win10 電腦,分別用 ping 及瀏覽器進行測通。

可以看到 IDC 有兩個 IPsec 通道,分別來自於 p001 及 p002 。

其他

實務上,IDC 與 p001 / p002 並不是主從架構,而是平行架構,可以這樣想像,網管習慣先處理機房端,再建置各部門端,所以習慣上會把機房當主,各部門區域網路當從,但講主從可能會誤會 Client to Server 架構,實際上是 Site to Site 架構,所以要特別在最後進行補充。

就是因為實際上是平行架構,所以 p001 我也可以同時連接 VM 區,例如上面擷圖中有看到 Peer-VM 的設定,所以不是全部只能連線到 IDC ,也可以同時連線其他區網。

另外總測試擷圖看到 traceroute 部分,第一列都不通,這是因為 IPsec 通道並沒有替遠端路由自動加上路徑,若希望第一列能被偵測到,要道 ip / route 去新增,例如在 p001 要新增 10.0.0.0/16 的 Gateway 為 172.16.60.230 。